1 CyberArk配置

本节说明如何配置Zabbix以从CyberArk Vault CV12中检索秘文。

应按照官方CyberArk文档中描述的方式安装和配置保险库。

要了解如何在Zabbix中配置TLS,请参阅存储秘文。

数据库凭据

每个Zabbix组件单独配置访问具有数据库凭据的秘密。

Server和Proxies

要从保险库获取Zabbix server或proxy的数据库凭据,请在配置文件中指定以下配置参数:

Vault- 应使用的保险库提供者;VaultURL- 保险库服务器的HTTP[S] URL;VaultDBPath- 查询包含数据库凭据的保险库秘密,这些凭据将通过键“Content”和“UserName”检索;VaultTLSCertFile,VaultTLSKeyFile- SSL证书和密钥文件名;设置这些选项并非强制要求,但强烈推荐;VaultPrefix- 用于保险库路径或查询的自定义前缀,具体取决于保险库;如果未指定,则将使用最合适的默认值。

Zabbix server在处理保险库秘密宏时,也使用Vault,VaultURL,VaultTLSCertFile和VaultTLSKeyFile,以及VaultPrefix配置参数进行保险库认证。

Zabbix server和Zabbix proxy在启动时从zabbix_server.conf和zabbix_proxy.conf文件中读取与保险库相关的配置参数。

示例

- 在zabbix_server.conf中,指定以下参数:

Vault=CyberArk

VaultURL=https://127.0.0.1:1858

VaultDBPath=AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database

VaultTLSCertFile=cert.pem

VaultTLSKeyFile=key.pem

VaultPrefix=/AIMWebService/api/Accounts?- Zabbix将向保险库发送以下API请求:

curl \

--header "Content type: application/json" \

--cert cert.pem \

--key key.pem \

https://127.0.0.1:1858/AIMWebService/api/Accounts?AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database- 保险库响应将包含键"Content"和"UserName":

{

"Content": <password>,

"UserName": <username>,

"Address": <address>,

"Database": <Database>,

"PasswordChangeInProcess":<PasswordChangeInProcess>

}- 因此,Zabbix将使用以下凭据进行数据库认证:

- 用户名: <username>

- 密码: <password>

前端

为了从保险库获取Zabbix前端的数据库凭据,在前端安装期间,请指定以下参数。

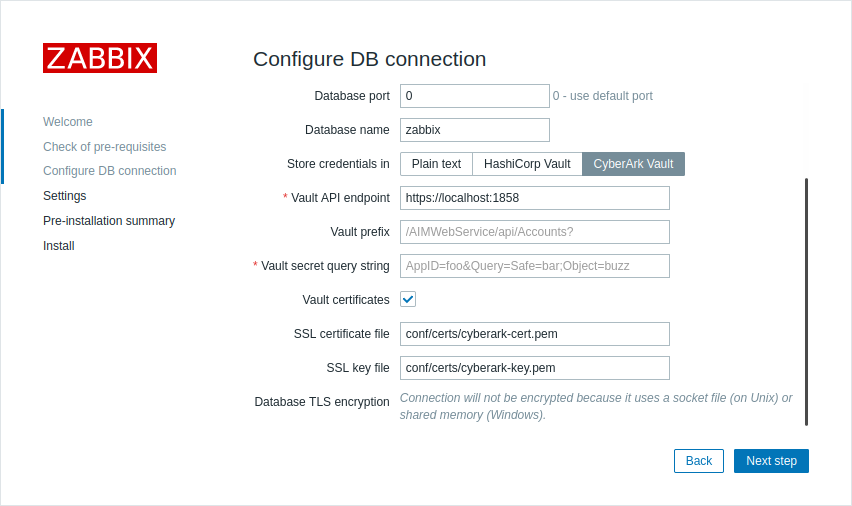

- 在配置数据库连接步骤中,将存储凭据于参数设置为 "CyberArk Vault"。

- 然后,填写以下额外的参数:

| 参数 | 必填项 | 默认值 | 描述 |

|---|---|---|---|

| Vault API endpoint(保险库API端点) | 是 | https://localhost:1858 | 指定连接到保险库的URL,格式为 scheme://host:port |

| Vault prefix(保险库前缀) | 否 | /AIMWebService/api/Accounts? | 提供用于保险库路径或查询的自定义前缀。如果未指定,则使用默认值。 |

| Vault secret query string(保险库秘密查询字符串) | 是 | 指定从哪里检索数据库凭据的查询。 例如: AppID=foo&Query=Safe=bar;Object=buzz |

|

| Vault certificates(保险库证书) | 否 | 勾选此复选框后,将显示额外的参数,允许配置客户端认证。虽然此参数是可选的,但强烈建议在与CyberArk Vault通信时启用它。 | |

| SSL证书文件 | 否 | conf/certs/cyberark-cert.pem | SSL证书文件的路径。文件必须是PEM格式。 如果证书文件同时包含私钥,请将SSL密钥文件参数留空。 |

| SSL密钥文件 | 否 | conf/certs/cyberark-key.pem | 用于客户端认证的SSL私钥文件名称。文件必须是PEM格式。 |

这些参数将允许Zabbix前端从保险库获取数据库凭据。

用户宏值

要使用CyberArk Vault存储Vault secret用户宏值,请确保以下几点:

- Zabbix server已经配置以与CyberArk Vault配合使用;

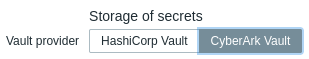

- 在Administration → General → Other中,Vault provider参数设置为 "CyberArk Vault"。

只有Zabbix server需要从保险库获取Vault secret宏值。 其他Zabbix组件(proxy, 前端)不需要此类访问权限。

用户宏值应包含一个查询(如query:key)。

详细了解Zabbix如何处理Vault secret宏值,请参阅Vault secret macros。

查询语法

冒号符号(":")被保留用于分隔查询和键。

如果查询本身包含斜杠或冒号,这些符号应进行URL编码(斜杠"/"编码为"%2F",冒号":"编码为"%3A")。

示例

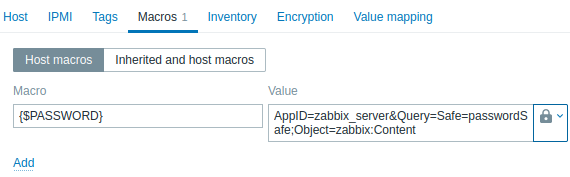

- 在Zabbix中,添加一个类型为Vault secret的用户宏 {$PASSWORD},其值为

AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix:Content。

- Zabbix将向保险库发送以下API请求:

curl \

--header "Content type: application/json" \

--cert cert.pem \

--key key.pem \

https://127.0.0.1:1858/AIMWebService/api/Accounts?AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database- 保险库响应将包含键 "Content":

{

"Content": <password>,

"UserName": <username>,

"Address": <address>,

"Database": <Database>,

"PasswordChangeInProcess": <PasswordChangeInProcess>

}- 结果是,Zabbix将解析宏 {$PASSWORD} 的值为 - <password>

更新现有配置

要更新从CyberArk Vault检索秘密的现有配置,请按照以下步骤操作:

根据数据库凭据部分的说明,更新Zabbix server器或proxy配置文件中的参数。

通过重新配置Zabbix前端并根据前端部分的描述指定所需的参数,更新DB连接设置。 要重新配置Zabbix前端,请在浏览器中打开前端设置URL:

- 对于Apache:http://<server_ip_or_name>/zabbix/setup.php

- 对于Nginx:http://<server_ip_or_name>/setup.php

或者,这些参数可以在前端配置文件(zabbix.conf.php)中设置:

$DB['VAULT'] = 'CyberArk';

$DB['VAULT_URL'] = 'https://127.0.0.1:1858';

$DB['VAULT_DB_PATH'] = 'AppID=foo&Query=Safe=bar;Object=buzz';

$DB['VAULT_TOKEN'] = '';

$DB['VAULT_CERT_FILE'] = 'conf/certs/cyberark-cert.pem';

$DB['VAULT_KEY_FILE'] = 'conf/certs/cyberark-key.pem';

$DB['VAULT_PREFIX'] = '';- 根据用户宏值部分的描述,如果需要,配置用户宏。

要更新从HashiCorp Vault检索秘密的现有配置,请参阅HashiCorp配置。