Configuració de CyberArk

En aquesta secció s'explica com configurar Zabbix per recuperar secrets de CyberArk Vault CV12.

El vault s'ha d'instal·lar i configurar segons la [documentació] oficial de CyberArk (https://docs.cyberark.com/Product-Doc/OnlineHelp/PAS/12.1/en/Content/HomeTilesLPs/LP-Tile6.htm?tocpath= Instal·lació%7C_____0).

Per obtindre informació sobre la configuració de TLS a Zabbix, consulteu la secció Emmagatzematge de secrets.

Credencials de Base de dades

L'accés a un secret amb credencials de base de dades es configura per a cada component Zabbix per separat.

Servidor i proxys

Per obtindre les credencials de la base de dades del servidor o proxy Zabbix des de la caixa de seguretat, especifiqueu els paràmetres de configuració següents al fitxer de configuració:

Vault- quin proveïdor de vault s'ha d'emprar.VaultURL- URL HTTP[S] del servidor de vault.VaultDBPath- consulta al secret de la caixa forta que conté les credencials de la base de dades. Les credencials es recuperaran mitjançant les claus "Contingut" i "Nom d'usuari" (aquesta opció només es pot emprar si no s'han definit DBUser ni DBPassword).VaultTLSCertFile,VaultTLSKeyFile- Noms dels fitxers de clau i certificat SSL. Configurar aquestes opcions no és obligatori, però molt recomanable.VaulPrefix- prefix personalitzat de la ruta o consulta del vault, depenent del vault; si no s'especifica, s'empra per defecte el que escaigui millor.

El servidor Zabbix també empra els paràmetres de configuració paràmetres de configuració Vault, VaultURL, VaultTLSCertFile, VaultTLSKeyFile i VaulPrefix per a l'autenticació de vault quan es processen macros secretes de vault.

El servidor Zabbix i el proxy Zabbix llegeixen els paràmetres de configuració relacionats amb la vault de zabbix_server.conf i zabbix_proxy.conf en iniciar-se.

Exemple

Especificar a zabbix_server.conf:

Vault=CyberArk

VaultURL=https://127.0.0.1:1858

VaultDBPath=AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database

VaultTLSCertFile=cert.pem

VaultTLSKeyFile=key.pem

VaultPrefix=/AIMWebService/api/Accounts? Zabbix enviarà aquesta petició API al vault:

$ curl \

--header "Content type: application/json" \

--cert cert.pem \

--key key.pem \

https://127.0.0.1:1858/AIMWebService/api/Accounts?AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_databaseResposta del vault, de quines claus "Content" i "UserName" s'han de recuperar:

{

"Content": <password>,

"UserName": <username>,

"Address": <address>,

"Database" :<Database>,

"PasswordChangeInProcess":<PasswordChangeInProcess>

}Finalment, Zabbix emprarà les credencials següents per autenticar-se a la base de dades:

- Username: <username>

- Password: <password>

Tauler

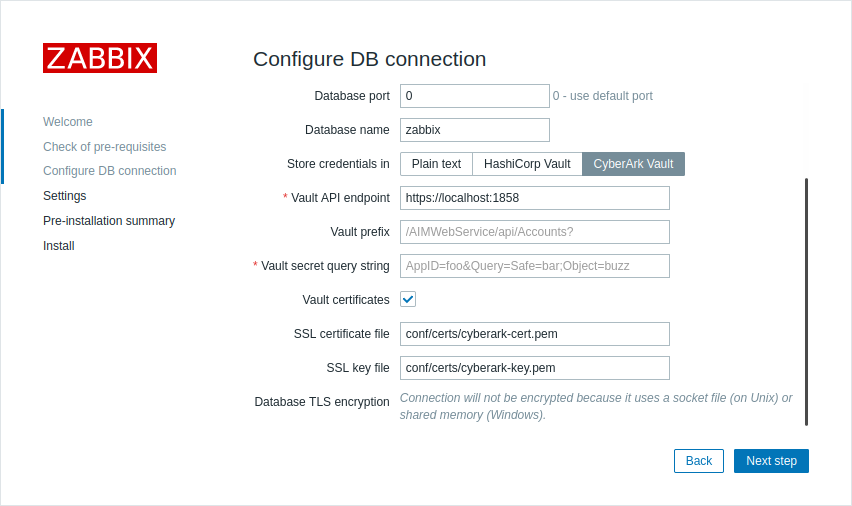

Per obtindre les credencials de la base de dades per a la interfície Zabbix des de la caixa de seguretat, especifiqueu la configuració necessària durant la [instal·lació] de l'interfície (/manual/installation/frontend).

- A la passa Configurar la connexió de la base de dades, configureu el paràmetre Emgatzemar les credencials a a "CyberArk Vault".

Tot seguit, empleneu els paràmetres addicionals:

| Paràmetre | Obligatori | Valor per defecte | Descripció |

|---|---|---|---|

| Punt final de l'API Vault | sí | https://localhost:1858 | Especifiqueu l'URL per connectar-vos a la vault amb el format scheme://host:port |

| Prefix de Vault | no | /AIMWebService/api/Accounts? | Proporciona un prefix presonalitzat per la ruta o consulta del vault. Si no s'especifica, s'empra el que hi hagi per defecte. |

| Cadena de consulta secreta de Vault | sí | Una consulta que especifica d'on s'han de recuperar les credencials de la base de dades. Exemple: AppID=foo&Query=Safe=bar;Object=buzz:key |

|

| Certificats de vault | no | Després de marcar la casella de selecció, apareixeran paràmetres addicionals que permetran configurar l'autenticació del client. Tot i que aquest paràmetre és opcional, és molt recomanable habilitar-lo per a la comunicació amb CyberArk Vault. |

|

| Fitxer de certificat SSL | no | conf/certs/cyberark-cert.pem | Camí al fitxer del certificat SSL. El fitxer ha de ser en format PEM. Si el fitxer de certificat també conté la clau privada, deixeu el paràmetre del fitxer de clau SSL buit. |

| Fitxer de clau SSL | no | conf/certs/cyberark-key.pem | Nom del fitxer de clau privada SSL emprat per a l'autenticació del client. El fitxer ha de ser en format PEM. |

Valors de macro d'usuari

Per emprar CyberArk Vault per emmagatzemar els valors de macro d'usuari Vault secret:

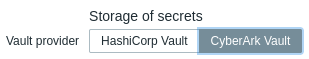

- Establiu el paràmetre Proveïdor de Vault a la interfície web Administració -> General -> Altres secció a CyberArk Vault.

- Assegureu-vos que el servidor Zabbix sigui configurat per treballar amb CyberArk Vault.

El valor de la macro ha de contindre una consulta (com a consulta:clau).

Consulteu Macros secretes de Vault per obtindre informació detallada sobre el processament de valors de macro per part de Zabbix.

Sintaxi de la consulta

El símbol de dos punts (:) es reserva per separar la consulta de la clau. Si una consulta conté una barra inclinada o dos punts, aquests símbols haurien de ser codificats per URL (/ es codifica com a %2F, : es codifica com a %3A).

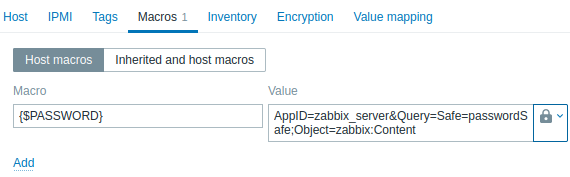

Exemple 1. A Zabbix: afegiu la macro d'usuari {$PASSWORD} amb el tipus Vault secret i el valor: AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix:Content

- Zabbix enviarà una petició d'API a la vault:

$ curl \

--header "Content type: application/json" \

--cert cert.pem \

--key key.pem \

https://127.0.0.1:1858/AIMWebService/api/Accounts?AppID=zabbix_server&Query=Safe=passwordSafe;Object=zabbix_server_database- Resposta de Vault, de la qual s'ha de recuperar la clau "Content":

{

"Content": <password>,

"UserName": <username>,

"Address": <address>,

"Database" :<Database>,

"PasswordChangeInProcess":<PasswordChangeInProcess>

}- Com a resultat, Zabbix resoldrà la macro {$PASSWORD} amb el valor - <password>

Actualitzar la configuració existent

Per actualitzar una configuració existent per recuperar secrets d'un CyberArk Vault:

Actualitzeu els paràmetres del fitxer de configuració del servidor Zabbix o del proxy tal com es descriu a la secció Credencials de la base de dades.

Actualitzeu la configuració de la connexió a la base de dades reconfigurant la interfície Zabbix i especificant els paràmetres necessaris tal com es descriu a la secció Interfície. Per reconfigurar la interfície de Zabbix, obriu l'URL de configuració de la interfície al navegador:

- per a Apache: http://<server_ip_or_name>/zabbix/setup.php

- per a Nginx: http://<server_ip_or_name>/setup.php

Com a alternativa, aquests paràmetres es poden establir al fitxer de configuració del front-end (zabbix.conf.php):

$DB['VAULT'] = 'CyberArk';

$DB['VAULT_URL'] = 'https://127.0.0.1:1858';

$DB['VAULT_DB_PATH'] = 'AppID=foo&Query=Safe=bar;Object=buzz';

$DB['VAULT_TOKEN'] = '';

$DB['VAULT_CERT_FILE'] = 'conf/certs/cyberark-cert.pem';

$DB['VAULT_KEY_FILE'] = 'conf/certs/cyberark-key.pem';

$DB['VAULT_PREFIX']= '';- Configureu les macros d'usuari tal com es descriu a la secció Valors de macro d'usuari, si cal.

Per actualitzar una configuració existent per recuperar secrets d'una Vault de HashiCorp, consulteu Configuració de HashiCorp.