2 אימות

סקירה כללית

הקטע ניהול → אימות מאפשר לציין את שיטת אימות משתמש גלובלית ל- Zabbix וסיסמה פנימית דרישות. השיטות הזמינות הן פנימיות, HTTP, LDAP ו-SAML אימות.

אימות ברירת מחדל

כברירת מחדל, Zabbix משתמשת באימות Zabbix פנימי עבור כל המשתמשים. זה אפשר לשנות את שיטת ברירת המחדל ל-LDAP כלל המערכת או אפשר אימות LDAP רק עבור קבוצות משתמשים ספציפיות.

כדי להגדיר LDAP כשיטת אימות ברירת מחדל עבור כל המשתמשים, נווט אל הכרטיסייה LDAP והגדר את פרמטרי האימות, ואז חזור אל הכרטיסייה אימות והחלף את בורר ברירת המחדל של אימות ל LDAP.

שימו לב שניתן לכוונן את שיטת האימות ב-משתמש group. אפילו אם אימות LDAP מוגדר באופן גלובלי, קבוצות משתמשים מסוימות עדיין יכולות להיות מאומת על ידי Zabbix. לקבוצות אלו חייב להיות frontend access מוגדר אל פנימית. להיפך, אם נעשה שימוש באימות פנימי ברחבי העולם, ניתן לציין פרטי אימות LDAP ולהשתמש בהם עבור משתמש ספציפי קבוצות שה-frontend access הוא מוגדר ל-LDAP. אם משתמש נכלל בקבוצת משתמשים אחת לפחות עם אימות LDAP, משתמש זה לא יוכל להשתמש פנימי שיטת אימות.

HTTP ו-SAML 2.0 ניתן להשתמש בשיטות אימות בנוסף לברירת המחדל שיטת אימות.

אימות פנימי

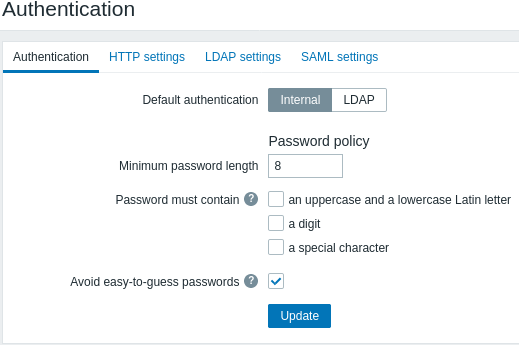

הכרטיסייה אימות מאפשרת להגדיר את מורכבות הסיסמה המותאמת אישית דרישות למשתמשי Zabbix פנימיים.

ניתן להגדיר את אפשרויות מדיניות הסיסמאות הבאות:

| פרמטר | תיאור |

|---|---|

| אורך סיסמה מינימלי | כברירת מחדל, אורך הסיסמה המינימלי מוגדר ל-8. טווח נתמך: 1-70. שימו לב שסיסמאות ארוכות מ-72 תווים יקוצצו. |

| הסיסמה חייבת להכיל | סמן תיבות סימון אחת או כמה כדי לדרוש שימוש בתווים שצוינו בסיסמה: -אות גדולה ואות לטינית קטנה -ספרה -תו מיוחד < br>רחף מעל סימן השאלה כדי לראות רמז עם רשימת התווים לכל אפשרות. |

| הימנע מססמאות קלות לניחוש | אם היא מסומנת, סיסמה תיבדק מול הדרישות הבאות: - לא חייבת להכיל את שם המשתמש, שם המשפחה או שם המשתמש - לא חייבת להיות אחת מהנפוצות או סיסמאות ספציפיות להקשר. רשימת הסיסמאות הנפוצות והספציפיות להקשר נוצרת אוטומטית מרשימת NCSC "Top 100k סיסמאות", רשימת SecLists "Top 1M סיסמאות" ורשימת ההקשר של Zabbix- סיסמאות ספציפיות. משתמשים פנימיים לא יורשו להגדיר סיסמאות הכלולות ברשימה זו מכיוון שסיסמאות כאלה נחשבות חלשות בשל השימוש הנפוץ בהן. |

שינויים בדרישות מורכבות הסיסמה לא ישפיעו על קיימות סיסמאות משתמש, אך אם משתמש קיים בוחר לשנות סיסמה, הסיסמה החדשה תצטרך לעמוד בדרישות הנוכחיות. רמז עם ה רשימת הדרישות תוצג ליד השדה סיסמה ב את פרופיל המשתמש וב-משתמש טופס תצורה נגיש מהתפריט ניהול → משתמשים.

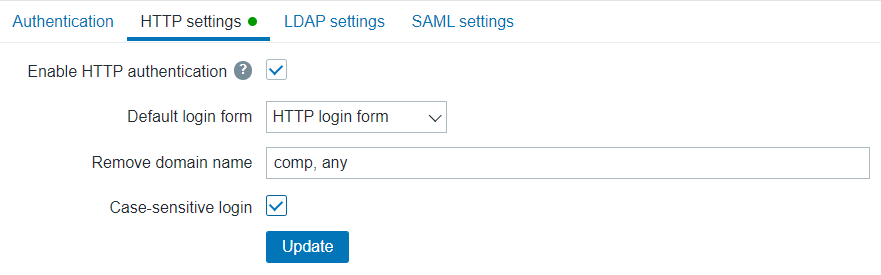

אימות HTTP

אימות מבוסס HTTP או שרת אינטרנט (לדוגמה: בסיסי ניתן להשתמש באימות, NTLM/Kerberos) לבדיקת שמות משתמש ו סיסמאות. שימו לב שמשתמש חייב להתקיים גם ב- Zabbix, בכל אופן שלו לא תעשה שימוש בסיסמת Zabbix.

::: שימו לב חשוב הזהר! ודא כי שרת האינטרנט האימות מוגדר ופועל כראוי לפני החלפתו עַל. :::

פרמטרי תצורה:

| פרמטר | תיאור |

|---|---|

| הפעל אימות HTTP | סמן את תיבת הסימון כדי לאפשר אימות HTTP. העברת העכבר מעל  תביא תיבת רמז המזהירה שבמקרה של אימות שרת האינטרנט, כל המשתמשים (אפילו עם גישה חזיתית מוגדרים ל-LDAP/Internal) יאומתו על ידי שרת האינטרנט, לא על ידי Zabbix. תביא תיבת רמז המזהירה שבמקרה של אימות שרת האינטרנט, כל המשתמשים (אפילו עם גישה חזיתית מוגדרים ל-LDAP/Internal) יאומתו על ידי שרת האינטרנט, לא על ידי Zabbix. |

| טופס התחברות כברירת מחדל | ציין אם להפנות משתמשים לא מאומתים ל: טופס התחברות של Zabbix - דף התחברות רגיל של Zabbix. טופס התחברות ל-HTTP - דף התחברות של HTTP.<br >מומלץ לאפשר אימות מבוסס שרת אינטרנט עבור דף index_http.php בלבד. אם טופס ההתחברות המוגדר כברירת מחדל מוגדר ל'דף התחברות HTTP', המשתמש ייכנס אוטומטית אם מודול אימות שרת האינטרנט יגדיר התחברות חוקית למשתמש במשתנה $_SERVER.מפתחות $_SERVER הנתמכים הם $_SERVER PHP_AUTH_USER,REMOTE_USER,AUTH_USER.| |*הסר שם דומיין*|רשימה מופרדת בפסיקים של שמות דומיינים שיש להסיר משם המשתמש.comp,any` - אם שם המשתמש הוא 'Admin@any', 'comp\Admin', המשתמש ייכנס בתור 'Admin'; אם שם המשתמש הוא 'notacompany\Admin', הכניסה תידחה. |

| כניסה תלוית רישיות | בטל את סימון תיבת הסימון כדי לבטל כניסה תלוית רישיות (מופעל כברירת מחדל) עבור שמות משתמש. למשל. השבת התחברות תלוית רישיות והיכנס עם, למשל, משתמש 'ADMIN' גם אם משתמש Zabbix הוא 'Admin'. שים לב שכאשר התחברות תלוית רישיות מושבתת, הכניסה תידחה אם קיימים מספר משתמשים ב- מסד נתונים של Zabbix עם שמות משתמש דומים (למשל Admin, admin). |

למשתמשים פנימיים שאינם יכולים להיכנס באמצעות HTTP אישורים (עם טופס התחברות HTTP מוגדר כברירת מחדל) המובילים ל-401 שגיאה, ייתכן שתרצה להוסיף 'ErrorDocument 401 /index.php?form=default' קו להנחיות אימות בסיסיות, שיפנו מחדש ל- טופס התחברות רגיל של Zabbix.

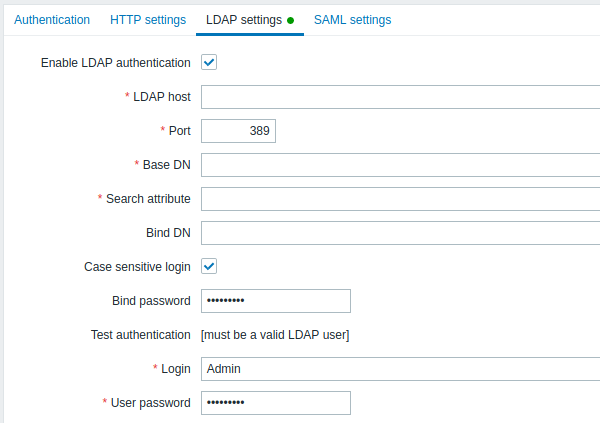

אימות LDAP

ניתן להשתמש באימות LDAP חיצוני לבדיקת שמות משתמש ו סיסמאות. שימו לב שמשתמש חייב להתקיים גם ב- Zabbix, בכל אופן שלו לא תעשה שימוש בסיסמת Zabbix.

אימות LDAP של Zabbix עובד לפחות עם Microsoft Active Directory ו-OpenLDAP.

פרמטרי תצורה:

| פרמטר | תיאור |

|---|---|

| הפעל אימות LDAP | סמן את תיבת הסימון כדי לאפשר אימות LDAP. |

| מארח LDAP | שם שרת LDAP. לדוגמה: ldap://ldap.zabbix.com לשרת LDAP מאובטח השתמש בפרוטוקול ldaps. ldaps://ldap.zabbix.com עם OpenLDAP 2.x.x ואילך, ניתן להשתמש ב-LDAP URI בצורה ldap://hostname:port או ldaps://hostname:port. |

| יציאה | יציאה של שרת LDAP. ברירת המחדל היא 389. עבור חיבור LDAP מאובטח מספר היציאה הוא בדרך כלל 636. לא בשימוש בעת שימוש בכתובות URI מלאות של LDAP. |

| Base DN | נתיב בסיס לחשבונות חיפוש: ou=Users,ou=system (עבור OpenLDAP), DC=company,DC=com (עבור Microsoft Active Directory) |

| תכונת חיפוש | תכונת חשבון LDAP המשמשת לחיפוש: uid (עבור OpenLDAP), sAMAccountName (עבור Microsoft Active Directory) |

| Bind DN | חשבון LDAP לקישור וחיפוש דרך שרת LDAP, דוגמאות: uid=ldap_search,ou=system (עבור OpenLDAP), CN=ldap_search,OU=user_group ,DC=company,DC=com (עבור Microsoft Active Directory) קישור אנונימי נתמך גם כן. שימו לב שקישור אנונימי עלול לפתוח את תצורת הדומיין למשתמשים לא מורשים (מידע על משתמשים, מחשבים, שרתים, קבוצות, שירותים וכו'). מטעמי אבטחה, השבת את הקשרים האנונימיים במארחי LDAP והשתמש במקום זאת בגישה מאומתת. |

| כניסה תלוית רישיות | בטל את סימון תיבת הסימון כדי לבטל כניסה תלוית רישיות (מופעל כברירת מחדל) עבור שמות משתמש. למשל. השבת התחברות תלוית רישיות והיכנס עם, למשל, משתמש 'ADMIN' גם אם משתמש Zabbix הוא 'Admin'. שים לב שכאשר התחברות תלוית רישיות מושבתת, הכניסה תידחה אם קיימים מספר משתמשים ב- מסד נתונים של Zabbix עם שמות משתמש דומים (למשל Admin, admin). |

| סיסמת כריכה | סיסמת LDAP של החשבון לקישור וחיפוש בשרת LDAP. |

| אימות בדיקה | כותרת של קטע לבדיקה |

| כניסה | שם משתמש בדיקה (אשר מחובר כעת ב-frontend של Zabbix). שם משתמש זה חייב להתקיים בשרת LDAP. Zabbix לא תפעיל אימות LDAP אם אין באפשרותה לאמת את המשתמש הנבדק. |

| סיסמת משתמש | סיסמת LDAP של המשתמש הנבדק. |

::: הערה אזהרה במקרה של בעיה בתעודות, לעשות א חיבור LDAP מאובטח (ldaps) עובד ייתכן שיהיה עליך להוסיף א שורת TLS_REQCERT allow לתצורת /etc/openldap/ldap.conf קוֹבֶץ. זה עשוי להפחית את אבטחת החיבור ל-LDAP קָטָלוֹג. :::

מומלץ ליצור חשבון LDAP נפרד (Bind DN) לביצוע איגוד וחיפוש באמצעות שרת LDAP הרשאות מינימליות ב-LDAP במקום להשתמש בחשבונות משתמש אמיתיים (בשימוש לכניסה לחזית Zabbix).

גישה כזו מספקת יותר ביטחון ואינה מצריכה שינוי ה-Bind password כאשר המשתמש משנה את הסיסמה שלו ב-LDAP שרת.

בטבלה למעלה זה שם חשבון ldap_search.

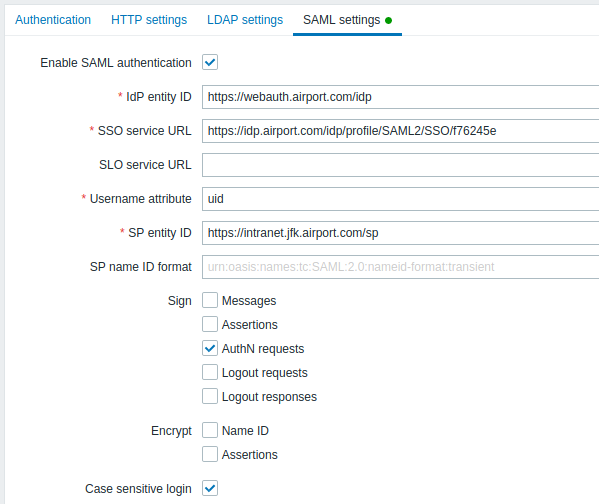

אימות SAML

ניתן להשתמש באימות SAML 2.0 כדי להיכנס ל- Zabbix. שימו לב כי א המשתמש חייב להתקיים ב- Zabbix, עם זאת, סיסמת ה- Zabbix שלו לא תהיה בשימוש. אם האימות יצליח, Zabbix יתאים למקומון שם משתמש עם תכונת שם המשתמש שהוחזרה על ידי SAML.

אם אימות SAML מופעל, המשתמשים יוכלו לעשות זאת בחר בין כניסה מקומית או דרך SAML כניסה יחידה.

הגדרת ספק הזהות

על מנת לעבוד עם Zabbix, ספק זהות SAML (onelogin.com, auth0.com, יש להגדיר את okta.com וכו' ב- הדרך הבאה:

- יש להגדיר את כתובת ה-URL של הצרכן

<path_to_zabbix_ui>/index_sso.php?acs - יש להגדיר את כתובת האתר ליציאה יחידה

<path_to_zabbix_ui>/index_sso.php?sls

דוגמאות של <path_to_zabbix_ui>: %% https://example.com/zabbix/ui, http://another.example.com/zabbix, http://<any_public_ip_address>/zabbix %%

הגדרת Zabbix

::: שימו לב חשוב זה נדרש להתקין php-openssl אם אתה רוצה כדי להשתמש באימות SAML ב-frontend. :::

כדי להשתמש באימות SAML יש להגדיר את Zabbix בהמשך דֶרֶך:

1. יש לאחסן מפתח פרטי ואישור ב- ui/conf/certs/, אלא אם מסופקים נתיבים מותאמים אישית ב zabbix.conf.php.

כברירת מחדל, Zabbix יחפש במיקומים הבאים:

- ui/conf/certs/sp.key - קובץ מפתח פרטי SP

- ui/conf/certs/sp.crt - קובץ אישור SP

- ui/conf/certs/idp.crt - קובץ אישור IDP

2. ניתן להגדיר את כל ההגדרות החשובות ביותר ב- Zabbix חזיתי. עם זאת, ניתן לציין הגדרות נוספות ב- קובץ תצורה.

פרמטרי תצורה, זמינים בחזית Zabbix:

| פרמטר | תיאור |

|---|---|

| הפעל אימות SAML | סמן את תיבת הסימון כדי להפעיל אימות SAML. |

| מזהה ישות IDP | המזהה הייחודי של ספק הזהות SAML. |

| כתובת ה-SSO של שירות | כתובת ה-URL שמשתמשים יופנו אליה בעת הכניסה. |

| SLO Service URL | כתובת ה-URL שמשתמשים יופנו אליה בעת היציאה. אם נותר ריק, שירות SLO לא ייעשה בשימוש. |

| // תכונת שם משתמש// | תכונת SAML שתשמש כשם משתמש בעת כניסה ל-Zabix. רשימת הערכים הנתמכים נקבעת על ידי ספק הזהות. דוגמאות: uid userprincipalname samaccountname שם משתמש userusername urn:oid:0.9.2342.19200300.100.1.1 urn:oid:1.3.6.1.4.1.5923.1.1.1.13< br>urn:oid:0.9.2342.19200300.100.1.44 |

| מזהה ישות SP | המזהה הייחודי של ספק שירותי SAML. |

| פורמט מזהה שם SP | מגדיר באיזה פורמט מזהה שם יש להשתמש. דוגמאות: urn:oasis:names:tc:SAML:2.0:nameid-format:persistent urn:oasis:names:tc:SAML:2.0:nameid-format:transient urn:oasis:names:tc:SAML:2.0:nameid-format:kerberos <urn:oasis:names :tc:SAML:2.0:nameid-format:entity> |

| חתום | סמן את תיבות הסימון כדי לבחור ישויות שעבורן יש להפעיל חתימת SAML: הודעות הצהרות בקשות אישור בקשות יציאה יציאה תגובות |

| הצפנה | סמן את תיבות הסימון כדי לבחור ישויות שעבורן יש לאפשר הצפנת SAML: הצהרות מזהה שם |

| כניסה תלוית רישיות | סמן את תיבת הסימון כדי לאפשר התחברות תלוית רישיות (מושבת כברירת מחדל) עבור שמות משתמש. למשל. השבת התחברות תלוית רישיות והיכנס עם, למשל, משתמש 'ADMIN' גם אם משתמש Zabbix הוא 'Admin'. שים לב שכאשר התחברות תלוית רישיות מושבתת, הכניסה תידחה אם קיימים מספר משתמשים ב- מסד נתונים של Zabbix עם שמות משתמש דומים (למשל Admin, admin). |

הגדרות מתקדמות

ניתן להגדיר פרמטרים נוספים של SAML בממשק החזית של Zabbix קובץ תצורה (zabbix.conf.php):

- $SSO['SP_KEY'] = '<נתיב לקובץ המפתח הפרטי של SP>';

- $SSO['SP_CERT'] = '<נתיב לקובץ אישור SP>';

- $SSO['IDP_CERT'] = '<נתיב לקובץ אישור IDP>';

- $SSO['הגדרות']

Zabbix משתמש ב-SAML PHP של OneLogin ערכת כלים](https://github.com/onelogin/php-saml/tree/3.4.1) ספריית (גרסה 3.4.1). המבנה של קטע $SSO['SETTINGS'] צריך להיות דומה למבנה בו משתמשת הספרייה. לתיאור של אפשרויות תצורה, ראה ספרייה רשמית תיעוד.

ניתן להגדיר רק את האפשרויות הבאות כחלק מ-$SSO['SETTINGS']:

- קפדן

- baseurl

- דחס

- איש קשר

- ארגון

- sp (רק אפשרויות שצוינו ברשימה זו)

- attributeConsumingService

- x509certNew

- idp (רק אפשרויות שצוינו ברשימה זו)

- singleLogoutService (אפשרות אחת בלבד)

- כתובת תגובה

- certprintprint

- certFingerprintAlgorithm

- x509certMulti

- singleLogoutService (אפשרות אחת בלבד)

- אבטחה (רק אפשרויות שצוינו ברשימה זו)

- signMetadata

- wantNameId

- requestedAuthnContext

- requestedAuthnContextComparison

- wantXMLValidation

- להירגעDestinationValidation

- destinationStrictlyMatches

- דחהUnsolicitedResponsesWithInResponseTo

- אלגוריתם חתימה

- אלגוריתם עיכול

- קידוד urlencase קטן

כל שאר האפשרויות יילקחו ממסד הנתונים ולא ניתן נדחק. האפשרות ניפוי באגים תתעלם.

בנוסף, אם ממשק המשתמש של Zabbix נמצא מאחורי פרוקסי או מאזן עומסים, ה ניתן להשתמש באפשרות מותאמת אישית של use_proxy_headers:

- false (ברירת מחדל) - התעלם מהאופציה;

- true - השתמש בכותרות X-Forwarded-* HTTP לבניית כתובת ה-URL הבסיסית.

אם אתה משתמש במאזן עומסים כדי להתחבר למופע של Zabbix, כאשר מאזן העומס משתמש ב-TLS/SSL ו-Zabbix לא עושה זאת, עליך לציין את הפרמטרים 'baseurl', 'strict' ו-'use_proxy_headers' באופן הבא:

$SSO_SETTINGS=['strict' => false, 'baseurl' => "https://zabbix.example.com/zabbix/", 'use_proxy_headers' => true]דוגמה לתצורה:

$SSO['SETTINGS'] = [

'ביטחון' => [

'signatureAlgorithm' => 'http://www.w3.org/2001/04/xmldsig-more#rsa-sha384'

'digestAlgorithm' => 'http://www.w3.org/2001/04/xmldsig-more#sha384',

// ...

],

// ...

];Frontend configuration with Kerberos/ADFS

The Zabbix frontend configuration file (zabbix.conf.php) can be used to configure SSO with Kerberos authentication and ADFS:

$SSO['SETTINGS'] = [

'security' => [

'requestedAuthnContext' => [

'urn:oasis:names:tc:SAML:2.0:ac:classes:Kerberos',

],

'requestedAuthnContextComparison' => 'exact'

]

]; In this case, in the SAML configuration SP name ID field set: