3 Аутентификация

Обзор

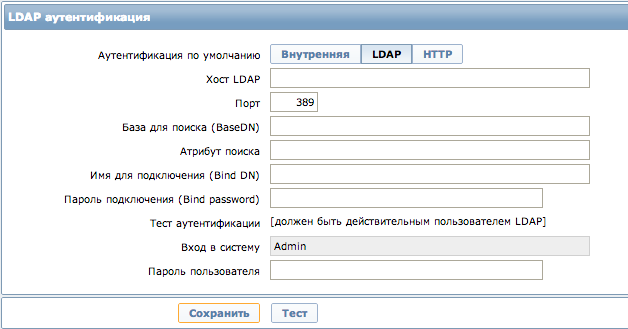

В разделе Администрирование → Аутентификация можно изменить метод аутентификации пользователей в Zabbix. Доступны следующие методы аутентификации внутренний, LDAP и HTTP.

По умолчанию, используется внутренний метод Zabbix аутентификации. Чтобы изменить его, нажмите на кнопку с именем метода и затем Сохранить.

Внутренняя

Используется внутренняя Zabbix аутентификация.

LDAP

Можно использовать внешнюю аутентификацию LDAP для проверки имен пользователей и паролей. Обратите внимание, что пользователь также должен существовать в Zabbix, однако его пароль из Zabbix не будет использоваться.

Аутентификация Zabbix LDAP работает по крайней мере с Microsoft Active Directory и OpenLDAP.

Параметры настроек:

| Параметр | Описание |

|---|---|

| Хост LDAP | Имя LDAP сервера. Например: ldap://ldap.zabbix.com Используйте протокол ldaps для безопасного LDAP сервера. ldaps://ldap.zabbix.com При использовании OpenLDAP 2.x.x и более поздних можно использовать полный LDAP URI в форме ldap://имяхоста:порт или ldaps://имяхоста:порт. |

| Порт | Порт LDAP сервера. По умолчанию 389. Для безопасного подключения к LDAP обычно используется номер порта 636. Не используется при использовании полных LDAP URI. |

| База для поиска (BaseDN) | Базовый путь для поиска аккаунтов: ou=Users,ou=system (в OpenLDAP), DC=company,DC=com (в Microsoft Active Directory) |

| Атрибут поиска | Атрибут LDAP аккаунта, который необходимо использовать для поиска: uid (в OpenLDAP), sAMAccountName (в Microsoft Active Directory) |

| Имя для подключения (Bind DN) | LDAP аккаунт для выполнения подключения и поиска на LDAP сервере, примеры: uid=ldap_search,ou=system (в OpenLDAP), CN=ldap_search,OU=user_group,DC=company,DC=com (в Microsoft Active Directory) Обязательно, анонимное подключение не поддерживается. |

| Пароль подключения (Bind password) | Пароль LDAP аккаунта для выполнения подключения и поиска на LDAP сервере. |

| Тест аутентификации | Заголовок раздела тестирования |

| Вход в систему | Имя тестового пользователя (который выполнил вход в веб-интерфейс Zabbix). Это имя пользователя должно существовать на LDAP сервере. Zabbix не активирует LDAP аутентификацию, если не удается авторизовать тестового пользователя. |

| Пароль пользователя | Пароль LDAP к тестовому пользователю. |

В случае проблемы с сертификатами для того, чтобы заработало безопасное LDAP соединение (ldaps), вам возможно потребуется добавить строку TLS_REQCERT allow в /etc/openldap/ldap.conf файл конфигурации. Это изменение может снизить безопасность подключения к LDAP каталогу.

Рекомендуется создать отдельный LDAP аккаунт (Имя для подключения (Bind DN)), чтобы подключаться и искать на LDAP сервере с минимальными привилегиями в LDAP, вместо использования реальных аккаунтов пользователей (используемые для входа в веб-интерфейс Zabbix).

Такой подход более безопасный и не потребует изменения Пароль подключения (Bind password), если пользователь изменит свой собственный пароль на LDAP сервере.

В таблице представленной выше это имя аккаунта ldap_search.

Некоторые группы пользователей могут выполнять аутентификацию через Zabbix. В этих группах необходимо указать Внутренний доступ к веб-интерфейсу.

HTTP

Можно использовать аутентификацию на основе Apache (HTTP) для проверки имен пользователей и паролей. Обратите внимание, что пользователь также должен существовать в Zabbix, однако его пароль из Zabbix не будет использоваться.

Будьте осторожны! Убедитесь что аутентификация через Apache настроена и работает до переключения на неё.

При аутентификации через Apache все пользователи (в том числе и c Внутренним доступом к веб-интерфейсу) будут выполнять аутентификацию через Apache, а не через Zabbix!