Join our translation project and help translate Zabbix documentation into your native language.

2 LDAP

Vista general

L'[autenticació] LDAP externa (/manual/web_interface/frontend_sections/users/authentication) es pot emprar per comprovar els noms d'usuari i els mots de pas.

L'autenticació LDAP de Zabbix funciona almenys amb Microsoft Active Directory i OpenLDAP.

Si només es configura l'inici de sessió LDAP, l'usuari també ha d'existir a Zabbix, però no s'emprarà pas el seu mot de pasde Zabbix. Si l'autenticació té èxit, Zabbix farà coincidir un nom d'usuari local amb l'atribut de nom d'usuari retornat per LDAP.

Aprovisionament d'usuaris

És possible configurar l'aprovisionament d'usuaris JIT (just a temps) per als usuaris LDAP. En aquest cas, no és necessari que existeixi un usuari a Zabbix. El compte d'usuari es pot crear quan l'usuari inicia sessió a Zabbix per primer cop.

Quan un usuari LDAP introdueix el seu inici de sessió i la seva contrasenya LDAP, Zabbix comprova al servidor LDAP predeterminat si aquest usuari existeix. Si l'usuari existeix i encara no té un compte a Zabbix, es crea un usuari nou a Zabbix i l'usuari podrà iniciar la sessió.

Si l'aprovisionament JIT és habilitat, s'ha d'especificar un grup d'usuaris per als usuaris desaprovisionats a la pestanya Autenticació.

El subministrament JIT també permet actualitzar els comptes d'usuari subministrats en funció dels canvis a LDAP. Per exemple, si un usuari es mou d'un grup LDAP a un altre, l'usuari també es mourà d'un grup a un altre a Zabbix; si s'esborra un usuari d'un grup LDAP, l'usuari també s'esborrarà del grup a Zabbix i, si no pertany a cap altre grup, s'afegirà al grup d'usuaris per als usuaris desaprovisionats. Tingueu en compte que els comptes d'usuari subministrats s'actualitzen en funció del període d'aprovisionament configurat o quan l'usuari inicia sessió a Zabbix.

El subministrament LDAP JIT només és disponible quan LDAP és configurat per emprar "anònim" o "usuari especial" per a l'enllaç. Per a l'enllaç directe d'usuari, el subministrament es farà només per a l'acció d'inici de sessió de l'usuari, perquè el mot de pas d'inici de sessió s'empra per a aquest tipus d'enllaç.

Servidors múltiples

Es poden definir diversos servidors LDAP, si cal. Per exemple, es pot emprar un servidor diferent per autenticar un grup d'usuaris diferent. Un cop configurats els servidors LDAP, a la configuració de grup d'usuaris és possible triar el servidor LDAP necessari per al grup d'usuaris corresponent.

Si un usuari es troba en diversos grups d'usuaris i en diversos servidors LDAP, s'emprarà el primer servidor de la llista de servidors LDAP ordenats per nom en ordre ascendent per a l'autenticació.

Configuració

Paràmetres de configuració:

| Paràmetre | Descripció |

|---|---|

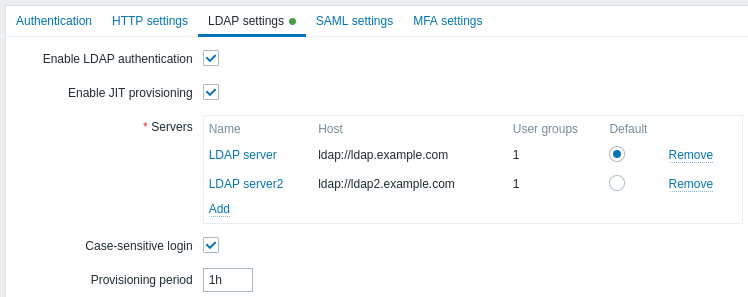

| Activa l'autenticació LDAP | Marqueu la casella de selecció per habilitar l'autenticació LDAP. |

| Activa el subministrament JIT | Marqueu la casella de selecció per activar el subministrament JIT. |

| Servidors | Feu clic a Afegir per configurar un servidor LDAP (veieu Configuració del servidor LDAP tot seguit). |

| Inici de sessió que distingeix entre majúscules i minúscules | Desmarca la casella de selecció per desactivar l'inici de sessió que distingeix entre majúscules i minúscules (activat de manera predeterminada) per als noms d'usuari. Exemple: desactiveu l'inici de sessió que distingeix entre majúscules i minúscules i inicieu sessió, per exemple, amb l'usuari "ADMINISTRADOR", encara que l'usuari de Zabbix sigui "Administrador". Tingueu en compte que amb l'inici de sessió que distingeix entre majúscules i minúscules desactivat, l'inici de sessió es denegarà si hi ha diversos usuaris a la Base de Dades Zabbix amb noms d'usuari similars (per exemple, Admin, admin). |

| Període d'aprovisionament | Estableix el període d'aprovisionament, és a dir, amb quina freqüència es realitza l'aprovisionament dels usuaris. |

Configuració del servidor LDAP

Paràmetres de configuració del servidor LDAP:

| Paràmetre | Descripció |

|---|---|

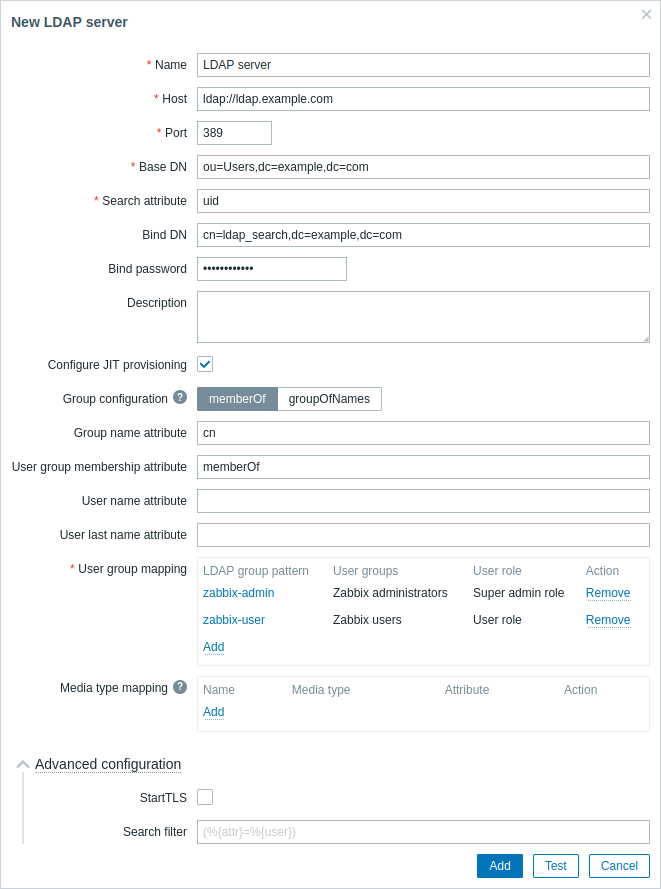

| Nom | Nom del servidor LDAP a la configuració de Zabbix. |

| Host | Nom d'equip, URI o IP del servidor LDAP. Exemples: ldap.exemple.cat, 127.0.0.1, ldap://ldap.exemple.cat Per al servidor LDAP segur, empreu el protocol ldaps i el nom d'equip. Exemple: ldaps://ldap.exemple.cat Amb OpenLDAP 2.x.x i posteriors, es pot emprar l'URI LDAP de la forma ldap://nom_equip:port o ldaps://nom_equip:port. |

| Port | Port del servidor LDAP. El valor predeterminat és 389. Per a una connexió segura LDAP, el nombre de port normalment és 636. No s'utilitza quan s'empren URI LDAP complets. |

| DN base | Camí base als comptes d'usuari al servidor LDAP: ou=Usuaris,ou=sistema (per a OpenLDAP), DC=empresa,DC=com (per a Microsoft Active Directory) uid =%{usuari},dc=exemple,dc=com (per a l'enllaç directe d'usuari, veieu una nota a continuació) |

| Atribut de cerca | Atribut del compte LDAP emprat per a la cerca: uid (per a OpenLDAP), sAMAccountName (per a Microsoft Active Directory) |

| Bind DN | Compte LDAP per vincular i cercar al servidor LDAP, exemples: uid=ldap_search,ou=system (per a OpenLDAP), CN=ldap_search,OU=usuari_grup ,DC=company,DC=com (per a Microsoft Active Directory) També s'admet l'enllaç anònim. Tingueu en compte que l'enllaç anònim pot obrir la configuració del domini a usuaris no autoritzats (informació sobre usuaris, ordinadors, servidors, grups, serveis, etc.). Per motius de seguretat, desactiveu els enllaços anònims als equips LDAP i empreu l'accés autenticat. |

| Mot de pas d'enllaç | Mot de pas LDAP del compte per vincular i cercar al servidor LDAP. |

| Descripció | Descripció del servidor LDAP. |

| Configura el subministrament JIT | Marqueu aquesta casella de selecció per mostrar les opcions relacionades amb el subministrament JIT. |

| Configuració del grup | Trieu el mètode de configuració del grup: memberOf - cercant usuaris i el seu atribut de pertinença al grup groupOfNames - cercant grups mitjançant l'atribut membre Tingueu en compte que memberOf és preferible ja que és més ràpid; empreu groupOfNames si el vostre servidor LDAP no admet memberOf o si cal filtrar el grup. |

| Atribut del nom del grup | Especifiqueu l'atribut per obtenir el nom del grup de tots els objectes de l'atribut memberOf (veieu el camp Atribut de pertinença al grup d'usuaris)El nom del grup és necessari per al mapeig del grup d'usuaris. |

| Atribut de pertinença al grup d'usuaris | Especifiqueu l'atribut que conté informació sobre els grups als quals pertany l'usuari (per exemple, memberOf).Per exemple, l'atribut memberOf pot contenir informació com aquesta: memberOf=cn=zabbix -admin,ou=Groups,dc=example,dc=comAquest camp només està disponible per al mètode memberOf. |

| Atribut del nom d'usuari | Especifiqueu l'atribut que conté el nom de l'usuari. |

| Atribut del cognom de l'usuari | Especifiqueu l'atribut que conté el cognom de l'usuari. |

| Mapatge de grups d'usuaris | Mapeja un patró de grup d'usuaris LDAP al grup d'usuaris de Zabbix i al rol d'usuari. Això és necessari per determinar quin grup/rol d'usuaris obtindrà l'usuari subministrat a Zabbix. Feu clic a Afegir per afegir una assignació. El camp Patró de grup LDAP admet comodins. El nom del grup ha de coincidir amb un grup existent. Si un usuari LDAP coincideix amb diversos grups d'usuaris de Zabbix, l'usuari esdevé membre de tots ells. Si un usuari coincideix amb diversos rols d'usuari de Zabbix, l'usuari obtindrà el nivell de permís més alt entre ells. |

| Mapa de tipus de suport | Mapeja els atributs de suport LDAP de l'usuari (per exemple, correu electrònic) als mitjans d'usuari de Zabbix per enviar notificacions. |

| Configuració avançada | Marqueu aquesta casella de selecció per veure les opcions de configuració avançades (veieu més avall). |

| StartTLS | Marqueu la casella de selecció per emprar l'operació StartTLS quan us connecteu al servidor LDAP. La connexió caurà si el servidor no admet StartTLS. StartTLS no es pot emprar amb servidors que empren el protocol ldaps. |

| Filtre de cerca | Definiu una cadena personalitzada en autenticar l'usuari a LDAP. S'admeten els següents marcadors de posició:%{attr} - nom de l'atribut de cerca (uid, sAMAccountName)%{user} - valor del nom d'usuari de l'usuari per autenticar.Per exemple, per fer una cerca sensible a majúscules a l'entorn LDAP o Microsoft Active Directory, la cadena es pot definir així: (%{attr}:caseExactMatch:=%{usuari}).Si s'omet, LDAP emprarà el filtre per defecte: (%{attr}=%{usuari}). |

Per configurar un servidor LDAP per a enllaç directe d'usuari, afegiu un atribut uid=%{user} al paràmetre Base DN (per exemple,uid=%{user},dc=example,dc=com) i deixeu els paràmetres BindDN i Bind password buits. Quan s'autentiqui, un marcador de posició %{user} serà substituït pel nom d'usuari introduït durant la sessió.

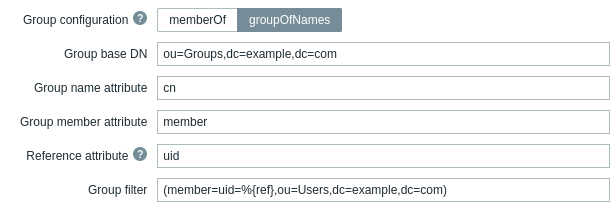

Els camps següents són específics de "groupOfNames" com a mètode Configuració del grup:

| Paràmetre | Descripció |

|---|---|

| DN base del grup | Camí base als grups al servidor LDAP. |

| Atribut del nom del grup | Especifiqueu l'atribut per obtenir el nom del grup a la ruta base especificada als grups. El nom del grup és necessari per a l'assignació de grups d'usuaris. |

| Atribut del membre del grup | Especifiqueu l'atribut que conté informació sobre els membres del grup a LDAP (per exemple, membre). |

| Atribut de referència | Especifiqueu l'atribut de referència per al filtre de grup (veieu el camp Filtre de grup). A continuació, empreu %{ref} al filtre de grup per obtenir valors per a l'atribut especificat aquí. |

| Filtre de grup | Especifiqueu el filtre per recuperar el grup del qual és membre l'usuari. Per exemple, (member=uid=%{ref},ou=Users,dc=example,dc=com) coincidirà amb "Usuari1" si l'atribut de membre del grup és uid=Usuari1,ou=Usuaris,dc=example,dc=com i retornarà el grup del qual "Usuari1" és membre. |

En cas de problemes amb els certificats, perquè funcioni una connexió LDAP segura (ldaps), potser haureu d'afegir una línia TLS_REQCERT allow al fitxer de configuració /etc/openldap/ldap.conf. Pot disminuir la seguretat de la connexió al catàleg LDAP.

Es recomana crear un compte LDAP independent (Bind DN) per realitzar l'enllaç i la cerca al servidor LDAP amb privilegis mínims al LDAP en comptes d'emprar comptes d'usuari reals (emprats per iniciar sessió a la interfície Zabbix).

Aquest enfocament proporciona més seguretat i no requereix canviar el mot de pas d'enllaç quan l'usuari canvia el seva propi mot de pas al servidor LDAP.

A la taula de dalt hi ha el nom del compte ldap_search.

Provant l'accés

El botó Test permet provar els accessos dels usuaris:

| Paràmetre | Descripció |

|---|---|

| Inici de sessió | Nom de l'usuari LDAP a provar (emplenat prèviament amb el nom d'usuari actual de la interfície Zabbix). Aquest nom d'usuari ha d'existir al servidor LDAP. Zabbix no activarà l'autenticació LDAP si no pot autenticar l'usuari de prova. |

| Mot de pas | Mot de pas de l'usuari LDAP per provar. |